Hướng dẫn cấu hình VPN Client to Site trên Router Cisco

Hướng dẫn cấu hình VPN Client to Site trên Router Cisco

Trong bài viết này mình sẽ hướng dẫn các bạn cấu hình VPN Client to Site trên router Cisco để Remote Access từ xa. Trong bài Lab này mình sử dụng phần mềm Packet Tracert để cấu hình.

VPN Client to Site là gì?

IPSec VPN Client to Site là 1 công nghệ cho phép người dùng có thể sử dụng các thiết bị Laptop, Máy tính để bàn, máy tính bảng... kết nối tới công ty, chi nhánh, văn phòng.. từ bất cứ đâu có internet, để sử dụng các tài nguyên chia sẻ, quản trị hay cấu hình thiết bị từ xa.

Yêu cầu

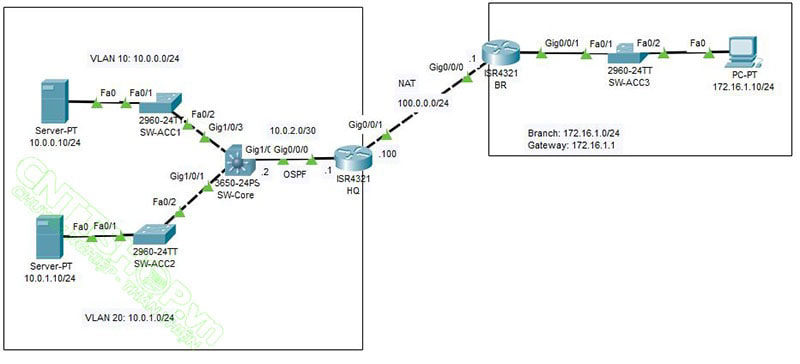

Mô hình mạng bao gồm 2 site HQ và BR. Mạng HQ bao gồm 2 VLAN 10 (10.0.0.0/24) và VLAN 20 (10.0.1.0/24). Mạng BR sử dụng VLAN1 172.16.1.0/24. Yêu cầu bài lap là cấu hình VPN Client to Site trên thiết bị định tuyến Router Cisco ISR4321 để client ở mạng BR có thể truy cập vào 2 VLAN của mạng HQ sử dụng IPSec và MD5. Client remote access sử dụng dải địa chỉ IP từ 192.1668.1.20 đến 192.168.1.50.

IP WAN của HQ là 100.0.0.100/24 và IP Wan của BR là 100.0.0.1/24 sử dụng giao thức NAT để truy cập internet. Trong bài viết này mình đã cấu hình trước đảm bảo 2 site đều ping được ra internet.

Kiểm tra kết nối từ site HQ đến IP wan của BR: từ Server 10.0.0.10 ping đến IP 100.0.0.1

C:\>ping 100.0.0.1 Pinging 100.0.0.1 with 32 bytes of data: Reply from 100.0.0.1: bytes=32 time<1ms ttl="253"Reply from 100.0.0.1: bytes=32 time=1ms TTL=253 Reply from 100.0.0.1: bytes=32 time<1ms ttl="253"Ping statistics for 100.0.0.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms

C:\> |

Kiểm tra kết nối từ site BR đến IP wan của HQ: từ Client 172.16.1.10 ping đến IP 100.0.0.100

C:\>ping 100.0.0.100 Pinging 100.0.0.100 with 32 bytes of data: C:\> |

Các bước cấu hình VPN Client to Site

- Bước 1: Bật aaa new-model để tạo tài khoản VPN

- Bước 2: Khởi tạo ISAKMP Policy

- Bước 3: Tạo IP Local Pool để cấp IP cho VPN Client

- Bước 4: Tạo ISAKMP Key

- Bước 5: Tạo Crypto IPSec Transform Set

- Bước 6: Tạo Crypto Map

- Bước 7: Apply Crypto Map vào interface wan

Cấu hình VPN Client to Site trên Router Cisco

Bước 1: Bật aaa new-model và tạo user

Router#configure terminal |

Bước 2: Khởi tạo ISAKMP Policy

HQ(config)#crypto isakmp policy 10 |

Bước 3: Tạo IP Local Pool để cấp IP cho VPN Client

HQ(config)#ip local pool VPN-CLIENT 192.168.1.20 192.168.1.50 |

Bước 4: Tạo ISAKMP Key và gán pool vào

HQ(config)#crypto isakmp client configuration group cisco |

Bước 5: Tạo Crypto IPSec Transform Set

HQ(config)#crypto ipsec transform-set SET1 esp-3des esp-md5-hmac |

Bước 6: Tạo Crypto Map và gán transform-set vào

HQ(config)#crypto dynamic-map MAP1 10 |

Bước 7: Apply Crypto Map vào interface wan

HQ(config)#interface g0/0/1 |

Kết nối VPN từ BR và Kiểm tra

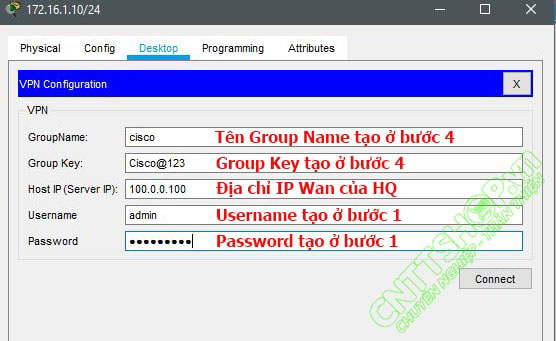

Từ Client 172.16.1.10 ở BR, mở VPN Configuration và thiết lập các thông số VPN:

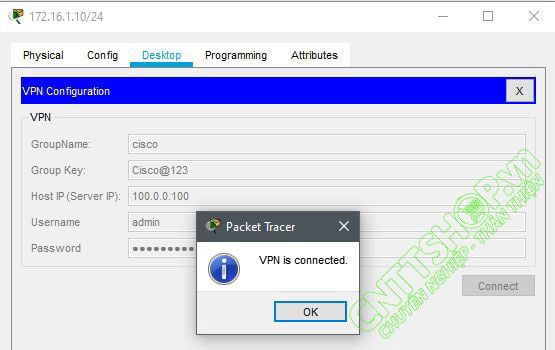

Nhấn Connect, khi có thông báo VPN is Connected là chúng ta đã kết nối VPN thành công

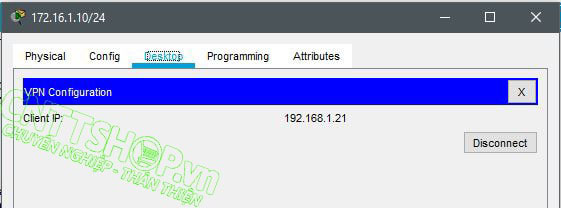

Xem địa chỉ IP mà client nhận từ local pool

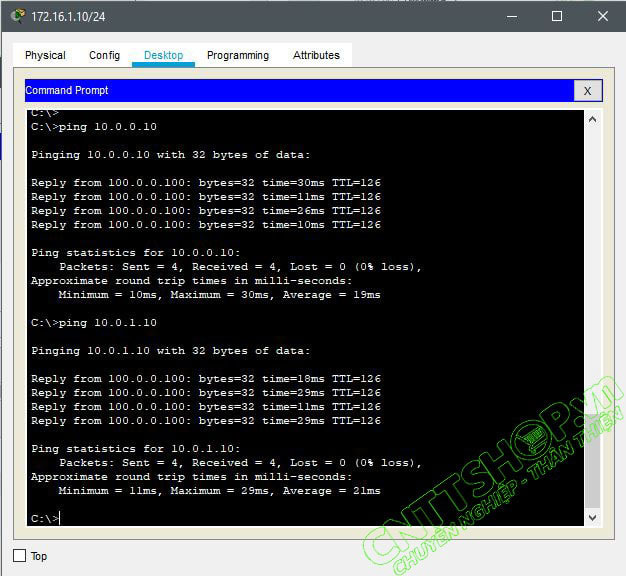

Ping thử từ Client 172.16.1.10 tới 2 Server 10.0.0.10 và 10.0.1.10 tại HQ

Kiểm tra trên Router bằng lệnh "show crypto isakmp sa" và "show crypto ipsec sa"

show crypto isakmp sa

HQ#show crypto isakmp sa IPv4 Crypto ISAKMP SA IPv6 Crypto ISAKMP SA HQ# |

show crypto ipsec sa

HQ#show crypto ipsec sa interface: GigabitEthernet0/0/1 HQ# |

Chúc các bạn thành công!

Nhận xét

Đăng nhận xét